![]() Binder và Malware (Phần 1)

Binder và Malware (Phần 1)

![]() Binder và Malware (Phần 2)

Binder và Malware (Phần 2)

Don Parker

Trong hai phần trước chúng ta đã cấu hình và xây dựng malware bằng binder YAB. Bây giờ sẽ quan sát và thực thi malware này. Trong phối cảnh chúng ta sẽ bắt đầu thực hiện là những gì mẩu malware được thực thi này trông ra sao và các hành vi của nó khi thực thi như thế nào bởi một người dùng bình thường. Bây giờ nếu bạn triệu gọi lại nó, chúng ta đã sử dụng biểu tượng Pong.exe để biểu diễn malware vì điều này làm malware giống như một chương trình đích thực.

Chúng ta sẽ kiểm tra cài đặt hiện tại của malware thông qua một số công cụ đã được đề cập từ trước. Cụ thể là, sử dụng Regmon và Filemon. Với hai công cụ này chạy trong background khi thực thi malware thì chúng ta sẽ thấy được những gì malware thực hiện và theo cách đó sẽ kiểm tra được malware làm việc như thế nào. Nếu bạn không cài đặt các công cụ này trên máy tính thì hãy tiến hành cài đặt này ngay để thực hiện việc kiểm tra. Sau khi đã cài đặt xong, thực thi chúng và loại ra tất cả các quá trình background đang chạy. Điều này sẽ cho phép bạn kiểm tra quá trình mới phát sinh.

Trông nó ra sao?

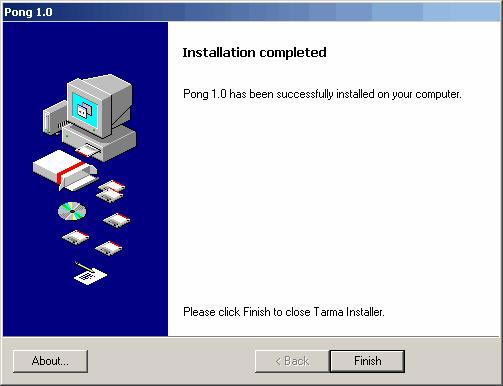

Như đã đề cập đến trong các phần trước, hãy quan sát xem malware này từ phối cảnh người dùng. Để thực hiện, bạn hãy thực thi nó. Chúng ta nên thừa nhận mục đích của bài này là làm cho malware tấn công hòm thư mà người dùng không thể phát hiện được. Hãy nhìn vào cửa sổ bên dưới xem những gì xảy ra khi thực thi chương trình malware đã có Optix Pro trojan server và chương trình Pong.exe.

Hình 1

Đúng như những gì mong đợi, sự cài đặt của Pong.exe/malware là hoàn toàn êm xuôi, không gặp bất cứ trở ngại nào hay báo cảnh đối với người dùng. Vậy hoạt động xảy ra ở background thì như thế nào? Để trả lời câu hỏi đó chúng ta sử dụng hai công cụ Regmon và Filemon mà đã chạy trong background trước khi thực thi malware. Hãy quan sát Regmon xem những gì xảy ra.

Hình 2

Chúng tôi đã đánh dấu đầu ra của Regmon để thể hiện nó đang thông báo về quá trình cài đặt “optix_pro_server” trên máy tính của bạn. Đây là tất cả những gì mà chúng tôi đã gọi Optix Pro server khi kết thúc việc cấu hình nó để mang chúng đi liên kết. Bây giờ chúng ta sẽ quan sát những gì xảy ra ở Filemon trong suốt quá trình thi hành của malware.

Hình 3

Chúng ta thấy rằng Filemon cũng đã thông báo “optix_pro_server” đã được cài đặt và tạo các thay đổi đối với hệ thống file. Filemon cũng thông báo rằng chương trình Pong.exe (chúng tôi gọi nó là Pong_malware.exe khi được kết hợp với trojan server) đã cài đặt và thực hiện một số thay đổi hệ thống file. Thật tuyệt vời, các công cụ Regmon và Filemon đã làm việc một cách hoàn hảo, đã phát hiện được sự cài đặt chương trình và thay đổi mà chúng tạo ra với cả registry và file hệ thống.

Hình 4

Quan sát hình trên chúng ta sẽ thấy có một file có tên “msiexec16” có kích thước 809 KB. Đó quả thực là Optix Pro trojan server. “msiexec16” này là tên mặc định mà Optix Pro trojan server sẽ đi kèm trừ khi bạn thay đổi nó khi cấu hình. Bây giờ xuất hiện câu hỏi là nó quả thực đang chạy trên máy tính? Chúng ta hãy quan sát vào hình bên dưới.

Hình 5

Chúng ta nhìn phần được đánh dấu trong chương trình ActivePorts (công cụ này sẽ kiểm tra tất cả các TCP và UDP socket trên máy tính của bạn cũng như bản đồ hóa trên ổ cứng những chương trình đã mở socket), trong phần đánh dấu này, “msiexec16.exe” với PID là 672 quả thực đang chạy. Vậy là việc cấu hình, liên kết và thực thi của chúng ta đã thành công. Chúng ta có thể sử dụng Optix Pro trojan server để ghi lại các phím gõ trên bàn phím của máy tính người dùng. Chính vì vậy bạn có thể thấy được lý do tại sao toàn bộ tài khoản trong ngân hàng của ai đó bị biến mất.

Không khó khăn lắm để có thể hiểu được các khái niệm bảo mật máy tính ở mức cao. Kịch bản này là một ví dụ như vậy. Điều quan trọng là khả năng có thể tạo lại được các tình huống cụ thể như tình huống chúng ta đã đọc, điều đó sẽ khiến cho các bạn hiểu được sâu hơn về lĩnh vực này. Sau đó bạn có thể sử dụng các kiến thức này để khám phá những nguy hiểm hơn nữa đối với máy tính người dùng.

Bên dưới lớp vỏ

Chúng ta đã được giới thiệu những hình dáng bên ngoài để minh chứng cho mối nguy hiểm đối với người dùng máy tính với các tấn công malware. Bây giờ là lúc cho chúng ta, các chuyên gia bảo mật máy tính, mang kiến thức này sang bước tiếp theo. Những gì sẽ đề cập đến trong phần tiếp theo là malware trông như thế nào dưới lớp mũ bảo hiểm. Điều này sẽ bao quanh cách quan sát nó một cách an toàn mà không cần thực thi nó, và cách nhận ra các đặc điểm mức byte bảng thực thi của Microsoft Windows.

Trong phần cuối cùng của loạt bài này chúng tôi sẽ quan sát ở mức byte thông qua một trình soạn thảo hex đối với malware với chương trình chính thống. Sau đó chúng ta sẽ sử dụng kiến thức đó để học cách nhận ra malware mà không cần phải đánh thức nó. Chúng ta sẽ xem việc đóng gói UPX mà Optix Pro trojan server có khả năng sử dụng. Ngoài ra sẽ sử dụng chương trình UPX để mở gói trojan server đã đóng gói UPX. Phát triển ra chúng ta sẽ sử dụng một chương trình khác để kết xuất quá trình trojan server đang chạy để xem chúng như bộ nhớ. Có thể bạn cho rằng điều đó cần đến rất nhiều thông tin, nhưng thực hiện được nó là một điều quan trọng. Có rất nhiều các công cụ có thể sử dụng để phân tích malware và chúng ta sẽ đề cập đến một vài công cụ, tất cả sẽ được giải quyết trong phần tiếp theo.

(Còn nữa)

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ